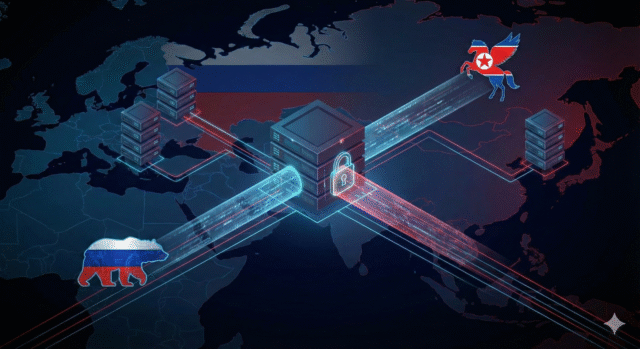

Colaboração rara da APT surge entre a Rússia e a Coreia do Norte

Imagem gerada pela Nano Banana do Google Uma nova descoberta do Gen Threat Labs indica que o Gamaredon da Rússia e o Lazarus da Coreia do Norte podem estar compartilhando infraestrutura operacional – um sinal raro e preocupante de cooperação entre atores de ameaças patrocinados pelo Estado. As análises iniciais mostram atividades de ambos os agentes da ameaça no mesmo servidor em poucos dias, uma convergência que os pesquisadores descrevem como “próxima demais para ser ignorada”. “Estas parcerias demonstram uma tendência crescente de partilha de recursos e alinhamento tático dentro dos ecossistemas nacionais, amplificando o alcance e a resiliência das campanhas patrocinadas pelo Estado”, escreveram os investigadores numa publicação no blogue. Dentro da infraestrutura compartilhada que liga dois APTs Em 28 de julho de 2025, os sistemas de monitoramento interno do Gen sinalizaram um endereço de comando e controle (C2) conhecido do Gamaredon — 144(.)172(.)112(.)106 — após detectar atividade vinculada à infraestrutura baseada em Telegram e Telegraph do grupo. Quatro dias depois, o mesmo IP começou a hospedar uma variante ofuscada do InvisibleFerret, uma família de malware atribuída ao Lazarus e anteriormente implantada em sua campanha com tema de recrutamento ContagiousInterview. A estrutura do servidor e o caminho de entrega (/payload/99/81) correspondiam ao manual conhecido do Lazarus. Embora o IP possa representar um proxy ou endpoint VPN, os pesquisadores observaram o tempo próximo, a estrutura de entrega idêntica e a linhagem de carga útil como fortes indicadores de infraestrutura compartilhada. Nenhum CVE ou exploração pública está envolvido; em vez disso, este caso centra-se na sobreposição de infra-estruturas e nos padrões de atribuição de ameaças. Por que a cooperação APT entre nações é tão preocupante Gamaredon realiza espionagem e perturbação para o FSB da Rússia, enquanto Lazarus realiza espionagem e ataques com motivação financeira para o Reconnaissance General Bureau (RGB) da Coreia do Norte. Historicamente, grupos APT de estados-nação separados não cooperaram, sendo o último exemplo bem documentado o quadro conjunto Regin EUA-Reino Unido em 2014. Se validado, uma colaboração Gamaredon-Lazarus indicaria: Sinergia operacional: Lazarus poderia fornecer caminhos de monetização para campanhas russas através do roubo de criptomoedas. Alinhamento estratégico: Ambos os regimes poderiam alavancar activos partilhados à medida que a sua cooperação geopolítica e militar se aprofundasse. Potencial de escalada: As operações conjuntas confundem os limites entre espionagem, atividade criminosa e sabotagem patrocinada pelo Estado. Cobertura de segurança de leitura obrigatória Evidências crescentes de colaboração APT A descoberta baseia-se em indicadores adicionais de colaboração APT dentro dos ecossistemas nacionais: Lazarus e Kimsuky: Os pesquisadores encontraram infraestrutura IP compartilhada entre ambos os grupos alinhados ao RGB, sugerindo coordenação dentro dos serviços de inteligência da Coreia do Norte. DoNot e SideWinder: O encadeamento de carga útil entre estes grupos ligados à Índia indica alinhamento nas operações de espionagem visando o Paquistão – espelhando sobreposições anteriores entre Gamaredon e Turla na Rússia. Estes exemplos reforçam que as colaborações APT — sejam intencionais ou oportunistas — estão a tornar-se mais comuns à medida que os estados centralizam as capacidades cibernéticas. Estratégias de mitigação para ameaças combinadas de APT Mesmo sem operações conjuntas confirmadas, a reutilização de infraestrutura entre atores apresenta grandes desafios de detecção e atribuição. Para se defender contra colaborações APT emergentes e infraestrutura compartilhada, as equipes de segurança devem tomar as seguintes ações: Rastrear a infraestrutura entre atores correlacionando a reutilização de IP, padrões de hospedagem, linhagem de malware e mudanças de DNS entre grupos de ameaças. Use a detecção baseada em comportamento que se concentra em TTPs compartilhados em vez de atribuição de grupo único. Fortaleça a segurança de identidade e acesso com MFA resistente a phishing, autenticação contínua e segmentação de nuvem/IAM. Fortaleça sistemas críticos com arquitetura de confiança zero, segmentação de rede e detecção de endpoints capazes de lidar com negociações multiatores. Expanda a busca de ameaças e a correlação de telemetria para identificar indicadores sobrepostos vinculados a grupos como Gamaredon e Lazarus. Aumente o compartilhamento de inteligência por meio de ISACs, grupos do setor e ingestão automatizada de inteligência sobre ameaças. Conduza red teaming regularmente, emulação de adversários e análises de segurança da cadeia de suprimentos para se preparar para operações combinadas de APT. Estas medidas refletem um movimento mais amplo em direção à antecipação de ameaças híbridas que se baseiam em vários manuais de APT simultaneamente. Nota do editor: Este artigo apareceu pela primeira vez em nossa publicação irmã, eSecurityPlanet.com.

Publicado: 2025-11-26 18:45:00

fonte: www.techrepublic.com